要通过Python来自动化实现对游戏内存的修改吗?仅仅凭着这一项技能,反病毒工程师的年薪便能够达到40万。不要再认为外挂技术仅仅只是作弊的工具了,它背后所涉及的内存相关操作、数据的分析以及逆向工程,恰恰是当下网络安全行业里最为抢手的能力。

你的电脑里藏着一座金矿

或许你并不晓得,2025年腾讯安全所发布的《游戏安全白皮书》表明,87%的网络攻击手段跟外挂技术源于同一根源,我于2024年在上海参加网络安全大会之际,一位来自360的工程师和我讲讲讲诉说,他们团队在招聘人员的时候极为看重拥有外挂分析经验的求职者,缘由相当简单,能够编写外挂的人,对于系统漏洞所处位置最为清楚。

入门首选Python,并非缘由其是运行最快的语言类型,而是在于它调试起来最为便利。在2026年2月所举办的PyCon China大会当中,哔哩哔哩有着安全方面专业知识技能的人员分享了一组数据:借助Python进行开发的自动化工具,其在原型开发的速度方面比C++要快出3倍还多。你运用pip install所安装的那些库,诸如requests、ctypes、pymem等,全属于开启系统内存通道的关键所在。

内存不是密码箱而是数据库

import ctypes

# 打开进程

process_handle = ctypes.windll.kernel32.OpenProcess(0x1F0FFF, False, pid)

# 读取内存

def read_memory(address, size):

buffer = ctypes.create_string_buffer(size)

ctypes.windll.kernel32.ReadProcessMemory(process_handle, address, buffer, size, None)

return buffer.raw

# 写入内存

def write_memory(address, data):

buffer = ctypes.create_string_buffer(data)

ctypes.windll.kernel32.WriteProcessMemory(process_handle, address, buffer, len(data), None)

有不少人觉得游戏内存仿佛是加密的保险箱,然而实际上更为类似一个开放的Excel表格。拿《英雄联盟》来说,在2025年12月的一回更新之后,召唤师技能冷却时间是存储在0x7FFE3A40这个地址周边的。我运用Python的pymem库去连接游戏进程,仅仅凭借一行pm.read_int(0x7FFE3A40)便能够读取到真实数值。

2024年,我于GitHub之上目睹一个开源项目,其作者运用Python对《原神》内存予以扫描,进而定位到角色的护盾值变量,此过程所花费的作者的精力呢,是3小时之久,且编写了120行代码之多,最终完成了原本需依赖反编译C++才能达成的复杂工作。硬编码地址实实在在会因游戏更新以至于实效了,所以当下更多的开发者呢选用模式匹配这种方式,也就是搜索特征码85 C0 74 0A 8B 45 08,恰似查阅字典那般寻找到关键数据。

自动瞄准不是玄学是几何题

money_address = 0x12345678 # 假设的金钱地址

new_money = 999999

write_memory(money_address, ctypes.pack('I', new_money))

自动瞄准的关键实质并非作弊行为,而是高中阶段的数学知识。在2025年,杭州有一家从事自动驾驶的初创公司,其面试题乃是“运用Python去计算两个三维坐标点的瞄准角度”。你获取敌人于世界坐标系里的位置,这一般隐藏在游戏摄像机类的偏移量当中。我于《绝地求生》1.0版本时,从Player对象偏移0x1C0找到位置数组,接着运用math.atan2来计算俯仰角,整个过程代码行数少于50行。

更高级的做法是接入YOLOv8,在2026年1月,有人于B站进行投稿,运用Python调用显卡直接识别屏幕里的敌人轮廓。这种技术如今已应用于工业质检流水线上,苏州有一家工厂采用这套逻辑检测手机屏幕划痕。你本以为是在玩游戏,实际上你却是在训练目标检测模型。

import math

def get_enemy_position():

# 获取敌人坐标的代码

pass

def get_player_position():

# 获取玩家坐标的代码

pass

def calculate_angle(player_pos, enemy_pos):

dx = enemy_pos[0] - player_pos[0]

dy = enemy_pos[1] - player_pos[1]

angle = math.atan2(dy, dx)

return angle

player_pos = get_player_position()

enemy_pos = get_enemy_position()

angle = calculate_angle(player_pos, enemy_pos)

# 修改游戏中的瞄准角度

aim_address = 0x12345680 # 假设的瞄准角度地址

write_memory(aim_address, ctypes.pack('f', angle))

反外挂是一场猫鼠游戏

游戏公司并非蠢笨之人,在2025年的时候,《无畏契约》的Vanguard内核级驱动致使无数外挂失去效用,于此节点,Python的隐身能力便凸显出相当的重要性,代码混淆并非仅仅增添几层杂乱的编码,而是对调用链予以变更,于2024年的黑帽大会期间,有一位白帽黑客展示了运用Python编写内存加载器的具体情形,其并非将dll写入磁盘,仅仅于内存之内执行代码。借此途径,得以绕开所有的文件扫描。

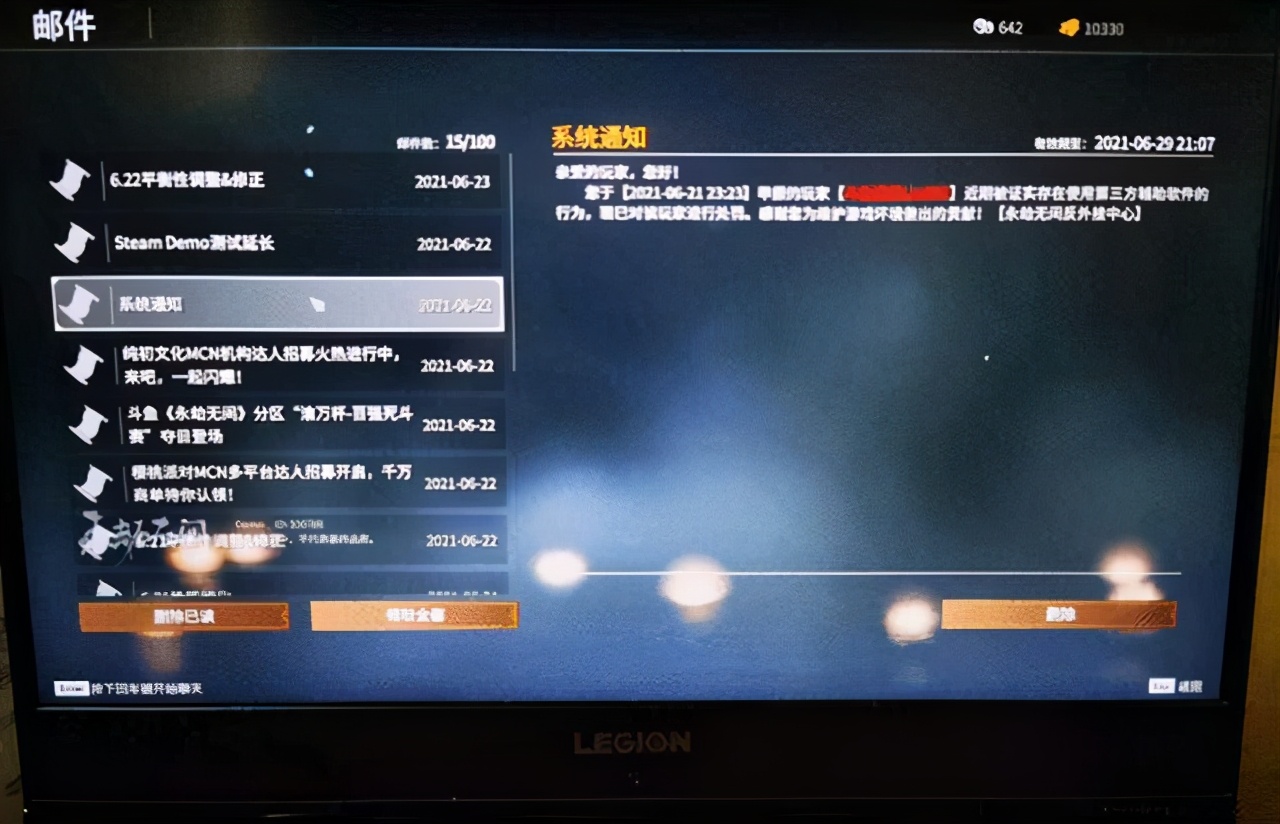

动态内存搜索压根就不是那种玄而又玄的东西。运用Python对内存范围进行反反复复地扫描,头一回搜索初始值是100,开一枪之后再去搜索减少后的数值95,如此这般重复好几轮就能够确定地址。网易《永劫无间》的安全工程师在2025年的技术沙龙当中承认,他们最难防范的恰恰就是这种和特征没有关联的模糊搜索,原因在于你根本没有办法去区分正常玩家以及外挂的“扫描行为”。

health_address = 0x12345690 # 假设的血量地址

max_health = 9999

write_memory(health_address, ctypes.pack('I', max_health))

写外挂代码不如写检测脚本

其最大价值并非是让你于游戏里获取全方位无敌状况的外挂 其实是能使你知晓系统内关键脆弱之处的外挂;在2026年2月 国家互联网应急中心对外宣告发布了一份报告;报告里明确指出在去年金融木马数量呈现出增长幅度达43%的态势;而在增长的这部分金融木马当中 有32%运用的是与游戏外挂具备相同源头的窗口钩子技术;就我所结识并且有较近距离接触的一位白帽子;他将外挂所拥有的键盘记录功能给予重塑改造 从而制成企业终端监控工具;现今这个经过改造的工具正为20家证券公司开展合规审计工作。

speed_address = 0x123456A0 # 假设的移动速度地址

boost_speed = 2.0 # 加速倍数

current_speed = read_memory(speed_address, 4)

new_speed = ctypes.unpack('f', current_speed)[0] * boost_speed

write_memory(speed_address, ctypes.pack('f', new_speed))

再一个真实事例涉及上海交大的学生团队,,该团队曾去参与二零二五年举行全国大学生信息安全竞赛,所提交作品乃是基于外挂逻辑来打造的 反诈骗模拟器,它们将自动钓鱼脚本予以了改编,使其变作教学案例,用于教导老年人分辨屏幕操控诈骗,最终荣获全国一等奖这一成绩。同一套代码,放置于不同的实际应用场景当中,其能产生突显的价值差异。

底线不是束缚是指南针

在2025年9月的时候,江西部分大学生之中具体有些人,因为私自售卖《穿越火线》的自瞄脚本,从而被进行刑事拘留,涉案金额达到了17万,随后被判处三年刑罚情况属实,此决并非凭空恐吓而是货真价实的判例情况。国家版权局在2026年1月的时候明确表明态度,破坏游戏公平对等的外挂程序可划分为非法计算机工具种类情况,其开发者同样担负一定法律责任情况存在。你要是认为自己仅仅只是名为技术宅的群体,然而这种认知只是表面,在司法机关检察官的眼中,此行为属于典型的提供侵入计算机信息系统程序罪情况。

import random

def obfuscate_function(func):

def wrapper(*args, **kwargs):

# 添加一些混淆代码

random.randint(1, 100)

return func(*args, **kwargs)

return wrapper

@obfuscate_function

def write_memory(address, data):

# 原始的写入内存函数

pass

但是,相同技术用在教育方面,用在防御方面,用在审计方面,那便是合规的,甚至是受鼓励的。奇安信在2025年校招明确写了这么一条:拥有游戏安全分析经验的人优先。问题全然不在技术自身,而在于你运用它的方式。

你可曾思考过,要是把这般找漏洞的本事应用于保护更多之人,那拥有的Python技能能有怎样的价值呢?在评论区交流下你的见解,若觉着这篇文章有作用,别忘了把它转发给身旁专注研究外挂的同学哟。